Internet de las cosas es una de las tecnologías más populares en la revolución tecnológica actual, pero aún enfrenta muchos desafíos de IoT.. A medida que los dispositivos y las tecnologías se vuelven más conectados y más inteligentes, también lo hacen los peligros y vulnerabilidades que enfrentan. En la última decada, el Internet de las Cosas Ha sido ampliamente utilizado en diversas industrias., Muchas empresas lo utilizan para desarrollar operaciones más inteligentes..

Mientras que los dispositivos IoT generan una comunicación eficiente entre dispositivos, automatización, ahorro de tiempo y costos, y muchos otros beneficios, También hay una cosa sobre los usuarios., y eso no es seguridad. Es difícil confiar en los dispositivos IoT en determinadas ocasiones. Este artículo descubrirá algunos de los desafíos clave de IoT en cada enlace..

1. 8 Desafíos de IoT en cuestiones de seguridad

Estándares de seguridad no consistentes

El Internet de las Cosas está algo desfasado en cuanto a estándares de seguridad se refiere. No existe un estándar uniforme para nichos de mercado y empresas., lo que significa que todas las empresas deben establecer sus propias pautas y protocolos..

La falta de estandarización hace que sea más difícil proteger los dispositivos de Internet de las cosas y comunicarse entre M2M sin aumentar el riesgo..

Baja capacidad de procesamiento

Se requieren muy pocos datos para la mayoría Aplicaciones de la IO. Esto alarga la vida útil de la batería y reduce los costos., pero dificulta las actualizaciones OTA y prohíbe que los dispositivos utilicen herramientas de seguridad de red. Por lo tanto, El hackeo tiende a ocurrir.

Activos heredados

El desarrollo de aplicaciones sin conectividad a la nube es vulnerable a los ciberataques modernos. Por ejemplo, Es posible que estos activos más antiguos no cumplan con los nuevos estándares de cifrado.. Es peligroso dejar que aplicaciones antiguas se ejecuten en Internet sin realizar grandes cambios, pero eso no siempre es posible con activos históricos. Estas tecnologías se han ido reconstruyendo (posiblemente durante décadas) e incluso las pequeñas actualizaciones de seguridad son un desafío importante para la IoT..

Falta de conciencia

Los usuarios de Internet han aprendido a proteger teléfonos móviles y ordenadores personales a lo largo de los años.. Pero debido a que Internet de las cosas es una tecnología nueva, Mucha gente no está familiarizada con sus conceptos y funciones.. Por eso, consumidores, Las empresas y los fabricantes pueden plantear amenazas a la seguridad de los dispositivos de Internet de las cosas.. Los piratas informáticos atacan a personas y equipos.

Ataques de botnets

Las botnets son redes de dispositivos vinculados que ocultan malware, permitiendo a los secuestradores cometer todo tipo de fraude. Estos bots se utilizan para provocar fallos del servidor., Acceso no autorizado, denegación de servicio distribuida, y robo de datos.

El objetivo habitual es desarrollar, automatizar, y acelerar los ataques en un corto período de tiempo y consume menos gastos. Atacar eficazmente, un hacker puede acceder de forma remota a un dispositivo e infectar miles de estaciones de trabajo. Es difícil para un sistema seguro distinguir las comunicaciones reales de las maliciosas.

Falta de cifrado

En el internet de las cosas, La falta de cifrado de transmisión tradicional es uno de los mayores problemas de seguridad.. Pueden obtener información confidencial enviada hacia y desde el dispositivo una vez que alguien ingresa a la red..

Falta la actualización del firmware

Otro gran problema para la seguridad de IoT es si los dispositivos implementados son vulnerables.. Se supone que los fabricantes deben actualizar su firmware, ya sea que provenga de su propio código o de un código generado por un tercero.. En teoria, esto debería ser posible de forma remota, Pero esto no siempre es posible. Cuando los datos se mueven demasiado lento a través de la red o la capacidad de mensajes es limitada, es posible que deba comunicarse físicamente con el dispositivo para publicar actualizaciones.

Dispositivos de Internet de las cosas prohibidos y falsificados

Cerrar fronteras y gestionar todos los dispositivos individuales son desafíos importantes en seguridad de la IO. La popularidad de los dispositivos de Internet y el rápido aumento en el número de dispositivos fabricados han causado problemas en las redes domésticas..

Usuarios no autorizados instalan dispositivos IoT falsos e ilegales en redes protegidas.

Estos dispositivos pueden configurarse como puntos de acceso maliciosos., termostatos, y cámaras para robar datos de comunicaciones sin el conocimiento del usuario.

2. Internet de las Cosas(IoT) desafíos en Privacidad de datos

La privacidad es una preocupación importante para las empresas. La cuestión de cómo proteger mejor los datos personales y sensibles se ha vuelto cada vez más prominente en los últimos años., a medida que los marcos legales y regulatorios como el GDPR han recibido una atención cada vez mayor y el panorama de las amenazas cibernéticas se ha vuelto más dinámico y complejo..

IoT está transformando múltiples industrias, y la automatización y la inteligencia empresarial que facilita son poderosas. Pero el IoT también presenta desafíos específicos para las organizaciones en términos de privacidad de datos.. Aprendamos del contenido a continuación..

El aumento del punto final

sensores de iot o dispositivos están conectados a la Web. Este, Sucesivamente, significa que los dispositivos o sensores de IoT son puntos potenciales de fuga de datos, o que partes malintencionadas puedan obtener acceso.

De este modo, cuando una organización crea un ecosistema de IoT, Por ejemplo, mediante la implementación de sensores en red en todos los activos físicos de una fábrica, Cada uno de esos activos físicos es teóricamente un dispositivo final., Al igual que las computadoras y dispositivos móviles en otras partes de la organización.. Como resultado, el grupo ha aumentado considerablemente la superficie de ataque, en el que los ciberdelincuentes pueden intentar acceder a las redes a través de dispositivos terminales para robar datos.

Dispositivos pequeños y sencillos

No es sólo la cantidad de dispositivos IoT lo que genera preocupaciones sobre la privacidad, pero la sencillez y el pequeño tamaño de muchos de ellos. Esto generalmente significa que es imposible integrar protección de seguridad de red avanzada en estos dispositivos., resultando en infección de malware e interceptación de datos maliciosos. Otros problemas pueden incluir la configuración de contraseñas fáciles de recordar como contraseñas predeterminadas..

Aumento de datos

Los dispositivos IoT recopilan datos que eran imposibles de recopilar o costosos. Estos datos generan grandes cantidades de inteligencia empresarial que se pueden aprovechar en tiempo real y a largo plazo.. En breve, Aumentan drásticamente la cantidad de datos que manejan las organizaciones, lo que, Sucesivamente, significa que los expertos en seguridad y privacidad deberían preocuparse por cómo se recopilan esos datos, procesada, compartido, y almacenado.

Implementar un enfoque sólido para la protección de la privacidad de los datos., organizaciones que procesan datos, especialmente datos personales, Necesitan mapear ese flujo de datos en su negocio y redactar y promulgar políticas de seguridad relacionadas con esos datos..

La visibilidad es clave

Estas cuestiones de privacidad y protección de datos posiblemente sean multifacéticas, pero no son insuperables. En cambio, Las empresas dedicadas al desarrollo o implementación de dispositivos IoT deben hacer de la protección de datos una prioridad desde el principio., no es un complemento para consideración posterior. Una sólida privacidad de los datos siempre comienza con la visibilidad: comprender qué datos se recopilan o generan., dónde y cómo se procesa, y como se almacena.

3. Desafíos de IoT en Conectividad de comunicación inalámbrica

Mientras todavía se debate el alcance total del Internet de las cosas, Es obvio que estos dispositivos se encuentran en una encrucijada a medida que pasan de ser “buenos para tener” a “esenciales”.,” y la gente dependerá cada vez más de estos dispositivos para realizar tareas de misión crítica y, a veces, aplicaciones de importancia crítica.

La comunicación inalámbrica es crucial para Dispositivos de Internet de las cosas. ZigBee, Onda Z, Bluetooth, NB-IoT, y Wi-Fi son opciones preferibles para que los diseñadores permitan esta comunicación. Los dispositivos de Internet de las cosas deben operar entre múltiples usuarios con diferentes tecnologías inalámbricas y el mismo espectro en escenarios de misión crítica..

En grandes edificios (como hospitales), Se deben proporcionar operaciones intensivas de equipos y se deben llevar a cabo comunicaciones inalámbricas confiables.. Dispositivos de seguimiento de pacientes, iluminación inteligente, dispositivos portátiles, dispositivos médicos, y los sistemas de seguridad que lleven los visitantes deben funcionar simultáneamente y no interferir entre sí. Esta situación existe en los hospitales., donde el equipo de vigilancia médica comparte la 2.4 Banda ISM GHz con teléfonos móviles, cámaras inalámbricas, y hornos microondas. Es fundamental garantizar que el funcionamiento de un dispositivo IoT funcione según lo previsto en este tipo de entorno..

Desafío de la red

Con la llegada del 5G, Cada vez más aplicaciones utilizarán un rendimiento mejorado de la red celular para "transmitir" la carga de trabajo informática a los centros de datos.. Se pueden conectar dispositivos de todo tipo a la red., algunos de los cuales pueden representar intencionalmente una amenaza a la seguridad e integridad de la red. Por lo tanto, Se deben desarrollar sistemas y herramientas de gestión de redes para mitigar dichos riesgos..

Las capacidades de IoT ahora se están diseñando para su uso en aplicaciones cada vez más críticas en todos los sectores industriales.. Los diseñadores deben seguir un proceso bien pensado para diseñar., prueba, y validar sus dispositivos y sistemas inteligentes. El proceso debe incluir mediciones y pruebas en las comunicaciones inalámbricas., niveles de red, y dispositivos.

Afortunadamente, Los diseñadores ahora tienen una variedad de opciones de prueba disponibles para ayudar a verificar la funcionalidad del ecosistema de IoT.. Pero hacer las pruebas correctas no es suficiente. Los diseñadores deben adoptar las herramientas adecuadas para hacer el trabajo correcto.

El análisis del consumo de batería ayuda a los diseñadores a determinar con precisión el uso actual del dispositivo y la duración de cada modo de funcionamiento.. Las herramientas de modelado precisas y la simulación de EMI pueden ayudar a estimar los niveles de emisiones antes del desarrollo del hardware..

4. Común Desarrollo de IoT Desafíos

Módulo de sensores

Los módulos de sensores generalmente están diseñados alrededor de unidades de microcontrolador que tienen interfaces digitales y analógicas., Y también se requieren interfaces de transceptor de RF para comunicarse con el mundo exterior..

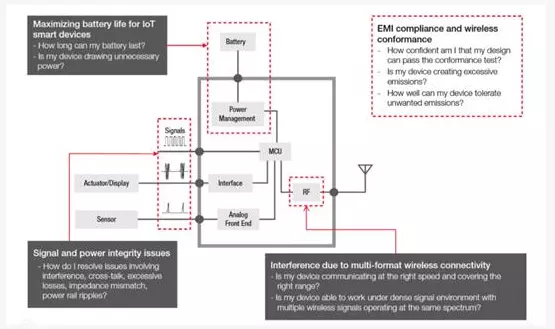

Diagrama de bloques de un módulo de sensor de IoT

La gestión de energía y el dimensionamiento son desafíos comunes para los diseñadores.. Las interfaces RF pueden consumir mucha energía. Se han desarrollado protocolos inalámbricos de bajo consumo para ofrecer un equilibrio entre el consumo de energía y el rango de transmisión.. El consumo de energía y las fábricas inteligentes en algunos entornos pueden no ser un problema en comparación con el requisito de que varios dispositivos se comuniquen sin interferencias.. La integridad de la señal se convierte en una prioridad esencial. Además, Los requisitos de interferencia electromagnética deben cumplirse en entornos industriales..

El diseño de dispositivos IoT con una duración óptima de la batería requiere curvas precisas de consumo de energía y una caracterización precisa de la carga dinámica en el dispositivo.. Comprender la relación entre los requisitos de carga., y el tiempo requerido es un aspecto esencial para determinar la posible duración de la batería..

Ya sea una batería de botón no recargable o una batería LiPo recargable, Las características operativas de la batería deben comprenderse e incorporarse a un programa complejo de administración de energía para extender y optimizar la vida útil de la batería.. Ser capaz de realizar un seguimiento preciso de las cargas de la batería y cómo los requisitos pueden ayudar.

Los diseñadores pueden desarrollar poderosos procesos de administración de energía utilizando esta información.. El diseñador puede determinar, Por ejemplo, que la corriente del dispositivo IoT tiene un rango dinámico muy amplio durante el funcionamiento, desde cientos de miliamperios cuando el transceptor inalámbrico inicia el enlace hasta submicroamperios cuando el transceptor está apagado, hasta que el microcontrolador esté al máximo. Patrones de sueño óptimos, Los sensores no están activados., etcétera.

Cifra 2. Es fundamental optimizar la duración de la batería para analizar el consumo de batería en dispositivos inalámbricos de IoT. El analizador de potencia de CC N6705B y la unidad de medición de fuente de dos cuadrantes N6781A son herramientas ideales para caracterizar el consumo de batería y comprender los cambios del equipo a lo largo del tiempo con la carga de la batería..

Batería de larga duración

Muchos usuarios de dispositivos IoT hoy en día requieren baterías que duren años.. Esto es especialmente importante si alguien planea implementar algo en un área remota donde no puede acceder fácilmente a cambiar las baterías.. Es posible que sea necesario realizar operaciones o poner a alguien en mayor riesgo de sufrir complicaciones mediante cambios frecuentes de batería..

Los diseñadores de hardware deben pensar qué aspectos consumirán más energía y si es necesario incluirlos en el diseño..

El uso de circuitos integrados que tengan patrones de sueño profundo y consuman muy poca corriente puede resolver este desafío. Además, Los diseñadores también deben tener en cuenta cómo utilizar voltajes de batería bajos.. Por ejemplo, Minimizar el consumo actual del producto.. Los diseñadores pueden lograr esto utilizando componentes de bajo consumo y asegurándose de que las piezas no sigan consumiendo demasiada energía cuando no estén en uso..

Los investigadores que han comentado sobre el proyecto creen que se lograrán avances significativos mediante el desarrollo de baterías que puedan cargarse solas..

Vulnerabilidades de seguridad

Los titulares actuales suelen contener detalles alarmantes sobre vulnerabilidades de seguridad que podrían afectar a los dispositivos IoT en todo el mundo.. Se requiere un enfoque múltiple para resolver este desafío de diseño de Internet de las cosas desde una perspectiva de hardware.

En primer lugar, Los diseñadores deben considerar la gestión segura de claves.. Usar cifrado acelerado por hardware para mantener los dispositivos más seguros también es una opción.

Los dominios de memoria separados también son un método preferido.. Utilice el acceso seguro a la memoria para proteger la memoria flash y la RAM del acceso no autorizado. Hacerlo dificulta que los piratas informáticos lancen ataques utilizando interfaces de programación y depuradores..

Presionar por un encendedor, dispositivos más pequeños

El deseo de estas características está justificado ya que permite flexibilidad en la implementación..

Una posibilidad es ver si el dispositivo necesita utilizar placas de circuito impreso flexibles. (PCB) en lugar de rígidos. Se permite empaquetar más componentes en un espacio más pequeño.. También son generalmente más duraderos que los rígidos y pueden soportar mejor los golpes en entornos hostiles., dándoles una vida útil más larga.

Si los dispositivos IoT se utilizarán junto con inteligencia artificial (AI) o procesar datos en los dispositivos, Los diseñadores de hardware deben comprender que estas necesidades también afectan las dimensiones del factor de forma..

Los diseñadores de hardware de IoT deben mantenerse al día con estos desarrollos y comprender cómo las opciones más nuevas respaldan sus próximos productos..

Invierta suficiente tiempo en las pruebas

Los diseñadores suelen trabajar con un calendario apretado. Aún así, deben permitir suficiente tiempo para probar el hardware y realizar los ajustes necesarios una vez que se obtengan los resultados..

Realizar pruebas antes de comercializar un producto también puede prevenir problemas relacionados con la seguridad. Por ejemplo, Las pruebas difusas implican hacer que los dispositivos de IoT acepten bytes aleatorios y rastree el comportamiento anormal que podría indicar un error.. Esto sucede con mayor frecuencia cuando se prueba una aplicación informática.. Pero, También es un buen método para comprobar los dispositivos de Internet de las cosas..

La comunicación eficaz entre equipos es fundamental para obtener resultados de pruebas útiles.. Los desarrolladores de software que trabajan en el dispositivo pueden encontrar errores que afectan parcialmente al hardware..

También es importante establecer una relación estable con los testers.. Es posible que muchas de estas partes no sepan inmediatamente que están experimentando problemas debido a problemas de hardware.. Sin embargo, después de comentarios detallados de aquellos involucrados en las pruebas, Los diseñadores de hardware y otras personas involucradas en productos de IoT pueden comenzar a descubrir dónde está el problema y colaborar para solucionarlo..

Los diseñadores de hardware siempre deben planear dedicar más tiempo a las pruebas del esperado.. Por aquí, no hay presión para apresurar las cosas, y no hay posibilidad de pasar por alto problemas que podrían interferir con la funcionalidad o la seguridad del producto más adelante..

La previsión evita muchos desafíos de diseño de IoT

No existe una forma única de evitar todos los desafíos de diseño de IoT. Pero es fundamental considerar las consecuencias buenas y malas de cada decisión de diseño.. Los diseñadores también pueden crear las opciones más adecuadas en cada etapa y evitar problemas que consumen mucho tiempo..

5. IoT Desafíos en Despliegue

La implementación de IoT se ha expandido desde aplicaciones basadas en consumidores como casa inteligente dispositivos y dispositivos portátiles para aplicaciones de misión crítica en automatización industrial, respuesta de emergencia, seguridad Pública, IOMT, y vehículos autónomos.

Las “5C” para el IoT son las 5 Principales desafíos que enfrenta el diseño de IoT, es decir, continuidad, conectividad, cumplimiento, Seguridad de la red, y convivencia.

Desafío de implementación 1: Conectividad

Lograr un flujo fluido de información hacia y desde los dispositivos, infraestructura, nube, y aplicaciones es uno de los mayores desafíos de IoT debido a la complejidad de las implementaciones intensivas de dispositivos y la complejidad de la conectividad inalámbrica.. Sin embargo, Se espera que los dispositivos IoT de misión crítica funcionen de manera confiable y sin fallas, incluso en los entornos más hostiles..

Es necesario diseñar y probar soluciones que sean altamente configurables., flexible, y escalable para cumplir con los requisitos futuros para abordar los desafíos de conectividad. Se necesita flexibilidad para probar dispositivos con múltiples formatos de radio en modo operativo real y admitir pruebas OTA en modo de señalización sin controladores específicos del chipset.. Aprovechar el código y minimizar los problemas relacionados con las medidas en diferentes etapas de desarrollo., la solución debería ser económica, simple, y capaz de ser utilizado en la fabricación y R&D.

Desafío de implementación 2: Continuidad

Garantizar y alargar la duración de la batería es fundamental. Una mayor duración de la batería es un gran beneficio. Para dispositivos IIoT, La duración de la batería suele ser de 5 a 10 años.. La vida del dispositivo significa la diferencia entre la muerte y la vida para los dispositivos médicos. Sin embargo, El defecto de la batería también es un problema..

Los diseñadores de circuitos integrados deben diseñar circuitos integrados con modos de suspensión profunda, reducir las instrucciones y los conjuntos de velocidad y lograr voltajes de batería bajos para cumplir con los requisitos de duración de la batería de IoT., circuito integrado.

Los organismos de normalización están definiendo nuevos modos de funcionamiento de bajo consumo, como sigfox, LTE-M, lora, y NB-IoT, que mantienen un bajo consumo de energía al tiempo que proporcionan un tiempo de funcionamiento efectivo limitado.

Desafío de implementación 3: Cumplimiento

Los dispositivos de Internet de las cosas son necesarios para cumplir con los requisitos regulatorios globales y los estándares de radio.. Las pruebas de conformidad incluyen la conformidad con los estándares de radio y las pruebas de aceptación del operador., así como pruebas de cumplimiento normativo, como RF, CEM, y pruebas SAR. Los ingenieros de diseño suelen verse obligados a cumplir estrictos calendarios de lanzamiento de productos de conformidad con las últimas normativas.

Dado que las pruebas de cumplimiento requieren mucho tiempo y son complejas, Se requieren días o semanas para completar si se realiza manualmente.. Para mantener el calendario de lanzamiento, Los diseñadores pueden considerar invertir en soluciones internas de pruebas de conformidad previa que se puedan utilizar en cada etapa del diseño., así como resolver problemas tempranamente. Seleccionar un sistema que cumpla con los requisitos de cumplimiento normativo del laboratorio de pruebas también puede ayudar a garantizar la relevancia de las mediciones y reducir el riesgo de fallas..

Desafío de implementación 4: Coexistencia

Para miles de millones de dispositivos, La congestión en los canales de radio es un problema que sólo va a empeorar. Los organismos de normalización han desarrollado pruebas para evaluar cómo funcionan los dispositivos en presencia de otras señales para resolver la congestión inalámbrica..

Por ejemplo, en bluetooth, salto de frecuencia adaptativo (AFH) permite que los dispositivos Bluetooth abandonen canales que encuentran altas colisiones de datos. Otras tecnologías para evitar colisiones, como LBT y CCA, También puede mejorar la eficiencia de la transmisión.. Pero la eficacia en entornos de señales mixtas no está clara., y cuando los formatos de radio no pueden detectarse entre sí, Pueden producirse conflictos y pérdida de datos..

Un sensor industrial que pierde el control de su señal puede tener graves consecuencias. Por lo tanto, las pruebas de coexistencia son esenciales para medir y evaluar el funcionamiento en entornos concurridos de señales mixtas y para evaluar los riesgos potenciales de mantener el rendimiento inalámbrico cuando se encuentran señales inesperadas en el mismo entorno operativo..

Desafío de implementación 5: Seguridad de la red

La mayoría de las herramientas de seguridad de red tradicionales se centran en la web y la nube.. Las vulnerabilidades de OTA y Endpoint a menudo se pasan por alto. Se ha trabajado poco para abordar las vulnerabilidades de OTA a través de tecnologías maduras como WLAN y Bluetooth utilizadas en muchas aplicaciones..

70% de las vulnerabilidades de seguridad provienen de puntos finales. Para proteger estos dispositivos IoT, se debe tener especial cuidado. Se deben identificar los posibles puntos de entrada y vulnerabilidades OTA en los dispositivos terminales., y los dispositivos deben probarse con una base de datos actualizada periódicamente de amenazas/ataques conocidos.

Construir una base sólida para el Internet de las cosas a través del “5C”

Abre la puerta a nuevas e interesantes oportunidades y aplicaciones para muchas industrias.. Pero también presenta desafíos sin precedentes., Requerir nuevas formas de pensar para cumplir con los requisitos de misión crítica.. Lograr un IoT exitoso significa superar el desafío del IoT de la tecnología 5C. El IoT cumple su promesa y se garantizará mediante el uso de la validación adecuada, pruebas de conformidad, fabricación, y herramientas de seguridad durante todo el ciclo de vida del producto.

6. Desafíos de la cadena de suministro de la industria de IoT

Descripción básica del Internet de las cosas para el consumidor

IoT se refiere a conectar cualquier objeto a una red potencial según un protocolo de transmisión específico y realizar conexiones inteligentes entre cosas., cosas, gente, y personas a través de la transmisión y recopilación de información multidimensional en tiempo real. Como representante de la tercera revolución en la industria de las tecnologías de la información., El IoT combina orgánicamente la informática de IA y la fabricación industrial tradicional.. El IoT se divide principalmente en Internet industrial de las cosas e IoT de consumo..

El IoT completo se compone principalmente de la capa de red., capa de aplicación, capa de percepción, y capa de plataforma. Como integrador del Internet de las cosas, La capa de aplicación asume la importante responsabilidad de realizar funciones del producto para los usuarios finales.. El principal producto de la empresa., hardware audiovisual inteligente, Pertenece a la capa de aplicación del Internet de las cosas del consumidor.. IoT de consumo, oficina inteligente, viajes inteligentes, y el hogar inteligente están en los escenarios de aplicación del IoT de consumo.

Los datos son el recurso central de la era de IoT

Terminal inteligente es la entrada al Internet de las Cosas para obtener datos: El camino de evolución desde la era de Internet hasta la era de Internet de las cosas se resume generalmente de la siguiente manera: Internet (ordenador personal, 1.0 era) → Internet móvil (teléfono inteligente, 2.0 era) → Internet de las cosas (terminal inteligente de interacción persona-computadora e Internet de todo, 3.0 era), y cada actualización se centra en la extracción y redistribución de datos de tráfico., el recurso central. El Internet de las Cosas romperá con la conexión existente entre las “personas”, ampliar a "personas", "personas y cosas", “cosas y cosas” “Internet de todo”, y sobre esta base generar más datos a gran escala, IA más poderosa. El recurso principal de la era del Internet de las cosas son los datos. Si es chip, sensor, terminales inteligentes y otros fabricantes de hardware, u operadores de comunicación, plataformas en la nube, inteligencia artificial y otras empresas de servicios de software, Aquellos que puedan obtener más información tendrán más voz en toda la cadena industrial.. La premisa para adquirir big data de IoT es configurar una red terminal inteligente con capacidad de recopilación de datos de gran flujo..

La escala de la industria de Internet de las cosas sigue creciendo

El Internet de las cosas para el consumidor tiene amplias perspectivas de mercado: El Libro Blanco sobre la seguridad de los terminales del Internet de las cosas (2019) muestra que en los últimos años, Las aplicaciones del IoT han surgido sin cesar., y la popularización y aplicación de la medicina inteligente., El transporte inteligente y otras industrias han promovido de manera integral el crecimiento exponencial de las terminales de Internet de las cosas.. El número de dispositivos conectados que alcanzó el IoT en el mundo 11 mil millones en 2019 y alcanzará 25 mil millones por 2025. Comparado con 2018, logró una tasa de crecimiento anual compuesta de 15.71%.

En el campo del IoT de consumo, Se espera que el número de conexiones globales de consumidores de Internet de las Cosas crezca hasta 11.4 mil millones por 2025, entre los cuales se supone que el número de dispositivos domésticos inteligentes representados por dispositivos de seguridad para el hogar aumentará en 2 mil millones.

En términos de tamaño de la industria, Los ingresos globales, como los productos y servicios de IoT, aumentaron. $343 mil millones en 2019 y se espera que crezcan hasta $1.12 billones en 2025, con una tasa de crecimiento anual de 21.86%.

Avances en la tecnología de la comunicación., computación en la nube, y la IA respaldan el rápido desarrollo de la industria del Internet de las cosas

Como el enlace de Internet de todo., El desarrollo de la IoT no puede separarse del progreso de la tecnología de redes y comunicaciones.. Debido a la limitación de la capacidad de transmisión y computación, Las redes 4G tradicionales y la computación centralizada no pueden manejar los datos masivos que trae el Internet de las cosas y no pueden hacer realidad la idea de la interconexión en tiempo real.. A medida que nuevas tecnologías como el 5G, computación en la nube, y la inteligencia artificial maduran y convergen, Se han sentado las bases para el desarrollo de la industria de Internet de las cosas..

5La comunicación G es la última generación de tecnología de comunicación móvil celular.. Comparado con 4GRAMO, 5red g tiene las ventajas de una mayor velocidad de transmisión, menor retraso de tiempo, y más conexiones, que puede cumplir con los requisitos más altos de transmisión y conexión de red para oficinas en la nube, ciudades inteligentes y automatización industrial. En su 2019 Perspectivas globales de la industria de exposiciones (GIV@2025), Huawei predijo que por 2025, 58 por ciento de la población mundial tendrá ACCESO a redes 5G, 14 El porcentaje de hogares tendrá “mayordomos robóticos”.," y 97 El porcentaje de grandes empresas adoptará la IA. (inteligencia artificial).

La computación en la nube se refiere al proceso en el que los programas informáticos con una gran cantidad de datos se dividen en numerosos programas más pequeños., que son procesados y analizados por un sistema, y los resultados del cálculo se devuelven a los usuarios. Computación en la nube, como computación distribuida, integra más recursos del servidor y tiene poderosas capacidades de procesamiento de datos al mejorar la confiabilidad y escalabilidad, proporcionando soluciones para el procesamiento masivo de datos en la era del Internet de las Cosas. Los expertos pronostican que el mercado global de la nube ya existe $273.3 mil millones en 2022, arriba 212% de 2016. La IA es una ciencia que se especializa en el estudio de la inteligencia humana., y hace que las máquinas posean las características de la inteligencia humana a través de la simulación, extensión y extensión. El núcleo de la IA son los algoritmos. A través de la mejora de algoritmos y potencia informática., Los productos de inteligencia artificial tienen la capacidad de procesar imágenes y reconocer el lenguaje.. El mercado mundial de la IA se estimó en nosotros. $680 mil millones en 2020, con una tasa de crecimiento anual promedio de 32% de 2015 a 2020.

Situación de desarrollo y tendencia de la industria de hardware inteligente de Internet de las cosas de consumo.

El terminal inteligente de Internet de las cosas para el consumidor se refiere a productos de hardware de terminal con recopilación de información., capacidades de procesamiento y conexión, y capaz de realizar una percepción inteligente, interacción, servicios de big data y otras funciones. Es un importante portador de inteligencia artificial en la Era del Internet de las Cosas y un eslabón importante en la cadena industrial del Internet de las Cosas de consumo.. Como industrias emergentes y parte importante en el campo de la electrónica de consumo., Inteligencia de los productos finales como los teléfonos móviles., TELEVISOR, una nueva generación de tecnología de la información se está acelerando y el hogar inteligente, hardware automotriz, dispositivos portátiles, tratamiento médico móvil, etc., Internet de las cosas, integración de productos terminales inteligentes, Sugiriendo que la industria del hardware inteligente florezca., Innovación y eficiencia en el modo de conducción..

El hardware inteligente está explotando

Desde 2016, China ha promulgado sucesivamente una serie de leyes, regulaciones y documentos de políticas, incluida la “Acción especial para la innovación y el desarrollo de la industria de hardware inteligente” y la “Orientación sobre la promoción y regulación de la aplicación y el desarrollo de big data médicos y de salud”.

En términos de demanda, con el creciente nivel de la economía nacional, la estructura de consumo de los residentes continúa mejorando, y los campos de servicios como el entretenimiento., La atención médica y la educación marcan el comienzo de cambios continuos.. Gama alta, Los productos inteligentes y personalizados representados por hardware inteligente continúan liderando el desarrollo de la industria.. Al mismo tiempo, Como el principal grupo de consumidores en China está pasando gradualmente a la generación posterior a los 80 y 90., El estándar de consumo también se está desarrollando gradualmente hacia la diversificación y la calidad.. Productos de hardware inteligentes representados por dispositivos portátiles., parlantes inteligentes, Los timbres inteligentes, etc., son ampliamente favorecidos por el mercado..

Del lado de la oferta, con el rápido desarrollo del 5G en China, computación en la nube, inteligencia artificial, Internet de las cosas e industrias de chips, China ha formado gradualmente una cadena de suministro completa e inteligente para la industria del hardware.. Con la profundización de la cooperación empresarial, La lógica de los productos subyacentes en la industria del hardware inteligente seguirá consolidándose., y la cooperación en r&d, La producción y las ventas estarán cada vez más cerca.. A medida que China madura en el campo de la tecnología de la información, Se continúa impartiendo educación relevante en colegios y universidades., y el dividendo cuantitativo de los ingenieros chinos seguirá fermentando, Impulsar el rápido desarrollo de industrias inteligentes relacionadas con el hardware..

La cooperación en la industria del hardware inteligente siguió profundizándose

Con el desarrollo continuo de la industria del hardware inteligente., La cooperación entre las empresas upstream y downstream de la cadena industrial también continúa profundizándose.. En el proceso de productos de hardware inteligentes., El esquema de hardware inteligente exige a los comerciantes y fabricantes desde la concepción del producto., diseño, Investigación y desarrollo para producción y venta de todo el escenario., con la cadena de la industria de operaciones de telecomunicaciones empresas upstream y downstream, Las empresas de servicios de plataforma trabajan estrechamente y las empresas de procesamiento de algoritmos y otras empresas., Confiar en las ventajas de cada empresa y campo continúa construyendo una cooperación integral., Cree una lógica subyacente de producto completa, y desarrollar conjuntamente productos de hardware inteligentes para satisfacer las necesidades de los usuarios.

En el proceso de profundización de la cooperación de la cadena industrial, la cooperación entre algoritmos de inteligencia artificial y hardware inteligente es particularmente estrecha. Hardware inteligente con funciones de adquisición y procesamiento de datos optoacústicos representados por cámaras de red inteligentes, Los registradores de datos de vehículos y los auriculares Bluetooth se han convertido gradualmente en una nueva entrada para la interacción persona-computadora., y tecnologías de inteligencia artificial como el reconocimiento de imágenes, El reconocimiento facial y el reconocimiento de voz se han aplicado en la industria.. Con la madurez continua de las tecnologías de cadenas industriales., el desarrollo de la inteligencia artificial, Internet de las Cosas, La computación en la nube y otras tecnologías han promovido en gran medida la actualización tecnológica de los productos., Mejor desempeño del mercado de productos al optimizar la experiencia del usuario del producto., y convertirse en un nuevo punto caliente en la industria.

La gama de aplicaciones de hardware inteligentes se está expandiendo rápidamente

Escenarios de aplicación cada vez más ricos: Con el continuo desarrollo de la inteligencia artificial, Los productos de hardware inteligente continúan creciendo y expandiéndose a campos segmentados y escenas específicas.. Los productos tienden a estar orientados a escenarios., y siguen surgiendo productos y servicios para segmentos de mercado. Actualmente, El hardware inteligente se ha aplicado ampliamente en hogares inteligentes., ciudades inteligentes y otros escenarios.